Na Česko útočí další phishing. Tentokrát podvodný e-mail varuje před nesplacenou pohledávkou a jako řešení nabízí virus. Lidé jsou nepoučitelní a opět jej spouštějí.

Jedním z témat včerejšího dne byl nesporně e-mail od Beáty Kalivodové a dalších vedoucích pracovníků odboru vymáhání pohledávek fiktivní banky, kteří zahltili české příjemce žádostmi o co nejrychlejší uhrazení dluhu. K tomu měla dopomoci i příloha, která obsahovala vábničku ve formě zcela běžného RTF souboru s návrhem smlouvy a ještě jeden EXE soubor.

Podvodný e-mail se zavirovanou přílohou

Uvnitř se podle záznamu na Viry.cz skrývala jedna z mnoha mutací trojského koně. Tento malware většinou pouze otevírá dvířka do systému pro další svinčík, může se ale specializovat i na odposlech toho, co se děje uvnitř webového prohlížeče. Tyto údaje včetně vyplněných formulářů pak může posílat kamsi na neznámý server. Takto včera na vir zareagoval jeden z antivirových multiskenerů.

Alternativní podoba e-mailu a obsah přílohy s virem (Zdroj: Lukáš Plný v diskuzi na Živě.cz)

Skrze trojského koně se pak do počítače může dostat třeba Zbot – univerzální Zeus a jeho mutace, které jsou pro svou rozšířenost dobře zmapované, i když se snaží schovávat. Rizikem mohou být hlavně pro starší verze Windows. Ostatně programátoři najdou zdrojové kódy jednoho takového Dia i na GitHubu a mohou si postavit vlastní modifikaci. Zeus umí zapojit počítač do botnetu, rozesílat spam, sledovat činnost prohlížeče a instalovat další svinčík.

Vcelku běžný phishing

Způsobený humbuk byl snad až nemístný, na první pohled se totiž jednalo o zcela běžný phishing se zavirovanou přílohou. Jistě, text samotný byl napsaný poměrně dobře, pakliže však příjemci berou vážně jakýkoliv e-mail, který je napsaný česky, tuzemská elementární počítačová gramotnost má opravdu vážné trhliny. Pokud jste přesto přílohu EXE spustili, CSIRT.CZ radí, co vše je třeba napravit.

Odesílatel se dokonce nesnažil napodobovat e-mailové adresy bank, ale namísto toho používal všemožné domény. V našem případě se jednalo o e-mail odeslaný z domény Guns.cz, která patří Asociaci výrobců a prodejců zbraní a střeliva. Pokud je mi známo, tato organizace žádné bankovní služby neposkytuje.

Nevěřte e-mailové adrese, zneužití je jednoduché

Nutno nicméně podotknout, že ani pohled na adresu odesílatele nezaručuje naprosto nic. Poštovní protokoly fungují diametrálně odlišně než třeba WWW. Pokud budete chtít používat doménu banka.cz, musíte si ji pronajmout, případně na počítači oběti nejrůznějším způsobem podvrhnout doménový systém (úprava souboru hosts, použití vlastního DNS serveru, který bude na dotaz banka.cz odpovídat IP adresou jiného stroje apod.). Jenže pokud budete chtít odeslat e-mail z adresy beata.kalivodova@banka.cz, stačí tuto hodnotu jednoduše vyplnit do hlavičky poštovního protokolu a zprávu odeslat. V oblíbeném webovém programovacím jazyku PHP je to jeden jediný řádek kódu s vyplněnými kolonkami „Od“, „Komu“ a „Co“, no a pro ty méně zdatné je tu pak celý zástup webovým anonymních e-mailerů.

V této podobě by byl včerejší phishing ještě důvěryhodnější. Zneužití cizího e-mailu je na internetu velmi jednoduché, e-mail odesílatele je totiž pouhá textová položka, kterou doplní při odesílání poštovní klient. Standardně nedochází k žádné formě kontroly identity.

Že tu něco nehraje, zjistí příjemce leda v případě, když si zobrazí zdrojový kód zprávy a zkontroluje políčko odesílajícího serveru. Pakliže nemá nic společného s doménou banka.cz, respektive s provozovatelem, bude to nanejvýš podezřelé. Jenže zkušený surfař se nenapálí a ten běžný tomu zase nebude vůbec rozumět. Jednoduché poštovní klienty třeba v mobilech zároveň tuto pokročilou funkci zpravidla nenabízejí.

Právě toto velmi snadné zneužití adresy odesílatele by mělo být varovným majáčkem pro klíčové instituce, aby používaly digitální podpis a další ochranné prvky, stejně jako se prosadilo používání HTTPS certifikátů na webu.

Elementární počítačová gramotnost

Zodpovědnost je však nakonec vždy a pouze na příjemci. Domnívám se, že takový člověk nemusí být žádný odborník, aby měl přehled o tom, jestli má nějaké nesplacené dluhy, a už vůbec by jej nemělo napadnout, aby spouštěl EXE programy v přílohách, pakliže žádné EXE programy nečeká. Žádná finanční instituce tímto způsobem se svými klienty nekomunikuje a je to natolik rozšířený bezpečnostní evergreen, že je spíše látkou pro skutečné odborníky na lidskou duši, jak je možné, že se i po deseti – patnácti letech někdo opět chytí do pasti.

Tiché viry

Dejme ale tomu, že opravdu nevíte, co je uvnitř neznámého programu, nebo si to chcete alespoň vyzkoušet. Pokud očekáváte, že po spuštění zavirované aplikace nastane nějaké dechberoucí divadlo, nejspíše příliš koukáte na filmy.

Dnešní viry fungují jinak než v dřevních počítačových dobách. Tehdy to byly často vtípky, které chtěly upozornit na autora, nebo opravdu ublížit a třeba smazat nějaká data. Dnešní viry určené pro veřejné počítače chtějí ve většině případů naopak docílit toho, abyste si jich pokud možno vůbec nevšimli. Je tedy docela možné, že jste roky zapojení v nějakém botnetu, ale nemáte o tom nejmenší tušení.

Takový tichý virus nejčastěji zneužívá vaši internetovou konektivitu a rozesílá skrze vaši IP adresu spam, případně můžete být součástí nějakého organizovaného DDoS útoku. Pokud už na vás virus opravdu útočí, tak spíše způsobem, že se bude pokoušet upravit nastavení nejpoužívanějších prohlížečů, může se pokoušet upravit vaše nastavení DNS a může odposlouchávat vyplněné webové formuláře a hledat hesla, čísla kreditních karet a tak dále.

Čili pokud klepnete na podobný EXE program, spustí se, uloží do registru několik hodnot, vyseparuje ze sebe nějaké další podprogramy, ale to vše je vlastně na první pohled zcela neviditelné.

Pískoviště

Abyste si to vyzkoušeli a celý proces monitorovali, můžete použít třeba virtuální Windows ve VirtualBoxu. Není to sice stoprocentně bezpečné – můžete narazit na virus, který chce využít zranitelnosti virtualizačního systému, ale je to spíše nepravděpodobné.

Virtualizace je tedy typickým příkladem tzv. sandboxu – izolovaného pískoviště. No a co se stane na pískovišti, také zůstane na pískovišti. Na pískovišti můžete blbnout, jak chcete, ale nijak se to nedotkne hostitelského systému.

Regshot porovná dva stavy systémového registru...

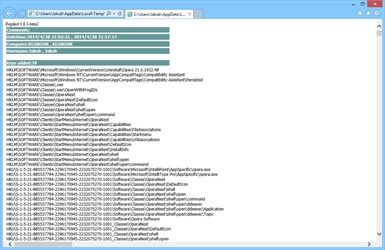

Na sledování změn v systémovém registru se hodí třeba program Regshot. V prvním kroku provede kompletní analýzu stromu registru, poté uděláte nějaké změny – třeba spustíte zavirovaný EXE program, no a následně provedete další analýzu a program oba soubory porovná a vypíše, co se v registru změnilo.

A zobrazí rozdíl. Z tohoto seznamu je patrné, že jsem v mezidobí instaloval Operu Next

Pokud pro vás bude virtualizace příliš velký kalibr a chcete monitorovat nějaký méně závažný malware, který neprovádí sofistikovanější ilegální systémové operace, mohlo by postačit i populární Sandboxie.

Sandboxie je speciální aplikace, která přesměruje systémová volání pro zápis do registru a zápis dat na disk. Pokud běžným způsobem spustíte program X, může něco zapsat do systémového registru a uložit nějaké soubory do uživatelského adresáře. Sandboxie tyto žádosti zachytí a hodnoty uloží do svého vlastního falešného registru a adresářové struktury. To v praxi znamená, že když tento falešný registr a adresář smažete, po programu spuštěném skrze Sandboxie opravdu nezůstane žádný svinčík v systému.

Spuštění Opery v ískovišti Sandboxie – nyní Opera zapisuje do fiktivního systémového registru a do izolovaného adresáře

Pokud byste tedy v Sandboxie spustili nějaký nedůvěryhodný program, mohli byste sledovat, jak ukládá hodnoty do falešného registru a soubory do adresáře. Jak jsem však zmínil výše, na hrátky s pokročilými sofistikovanými viry, které mohou zneužívat různých chyb přímo v operačním systému, se Sandboxie určitě nehodí.

Sandboxie umožňuje monitorovat všechna systémová volání programu a kontrolovat, jaké soubory vytváří

Multiskenery: všechny antiviry v jendom a online

Nakonec je tu ještě web. Pokud nehodláte experimentovat s pochybným programem na svém počítači – i kdyby byl třeba celý virtualizovaný, můžete jej zkontrolovat pomocí některého z mnoha webových antivirů. Soubor stačí přes formulář nahrát na server a záhy se dozvíte výsledek.

U nového malwaru však nemusí webový antivirus vůbec zareagovat, poněvadž ještě nemá uložený jeho otisk. Proto je vhodné použít nějaký „multiskener“, který zkontroluje soubor (klidně celý balík ZIP/RAR) pomocí až několika desítek antivirových programů. Umí to třeba Virscan.org, VirusTotal.com a další.

VirusTotal přehledně zkontroluje soubor pomocí několika desítek antivirů a podá i přehledné informace o obsahu

Nejlepším antivirovým programem je však přirozený selský rozum uživatele. I když se virus do vašeho počítače může dostat skrze zranitelnost v Javě, Flash Playeru a dalších doplňcích prohlížeče, kdy opravdu stačí navštívit jen nějakou problematickou stránku, podobný svinčík se zpravidla nenachází na běžném webu, ale na jeho periferiích, kde vždy surfujete na své vlastní riziko. A to nakonec platí i o klepání na každou přílohu a odkaz v e-mailu bez jakéhokoliv rozmyslu.

Na stranu druhou, pakliže jsou lidé přes veškerou medializaci dodnes schopni podlehnout lákadlům nigérijských e-mailů, nic lepšího než zavirovaný počítač si nejspíše ani nezaslouží.